给你的反向代理穿上“防弹衣”:基于科技lion脚本快速部署 OWASP ModSecurity WAF 教程

为什么你的反向代理需要 WAF?

如果你正利用科技lion脚本添加域名反向代理,那么本文将教你如何为服务加固:通过集成全球领先的 OWASP ModSecurity+OWASP CRS组合,构建强大的 WAF(Web 应用防火墙)。

相比独立防护,这种嵌入 Nginx 运行的方案效率更高、识别更精准且完全开源。只需简单几步,即可有效阻断各类恶意攻击、非法爬虫与渗透尝试,为你的所有反代站点筑起一道坚实的安全屏障。

核心技术栈:强强联手

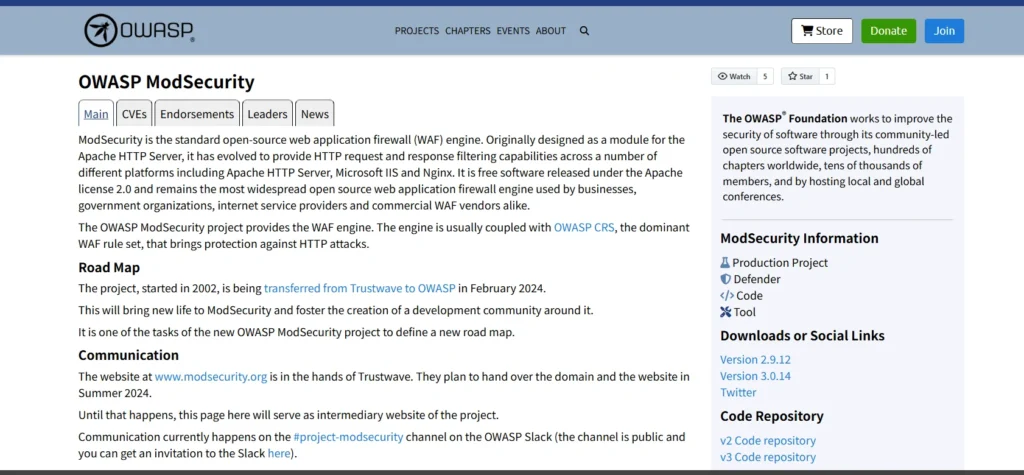

ModSecurity 是标准的开源 Web 应用防火墙 (WAF) 引擎。它最初是作为 Apache HTTP 服务器的一个模块设计的,如今已发展成为可在包括 Apache HTTP 服务器、Microsoft IIS 和 Nginx 在内的多个平台上提供 HTTP 请求和响应过滤功能的软件。它是根据 Apache 2.0 许可证发布的免费软件,至今仍是应用最广泛的开源 Web 应用防火墙引擎,被企业、政府机构、互联网服务提供商和商业 WAF 厂商广泛使用。

OWASP® CRS是一套通用的攻击检测规则,可与 ModSecurity或兼容的 Web 应用程序防火墙配合使用。CRS 旨在保护 Web 应用程序免受包括 OWASP Top Ten 在内的各种攻击,并最大限度地减少误报。CRS 可抵御多种常见攻击类型。

实操步骤:三步开启全球级防护

借助于科技lion (kejilion) 脚本,原本复杂的编译与配置过程被简化为简单的菜单选择。

确认运行环境

先用这个命令查看自己是否有用过科技lion脚本反代过。能查看到站点列表。你也可以进入脚本选择10选择31站点管理查看,当然一键命令更方便。

# 首次运行科技lion脚本

bash <(curl -sL kejilion.sh) web

# 之后运行科技lion脚本

k web

一键开启防御

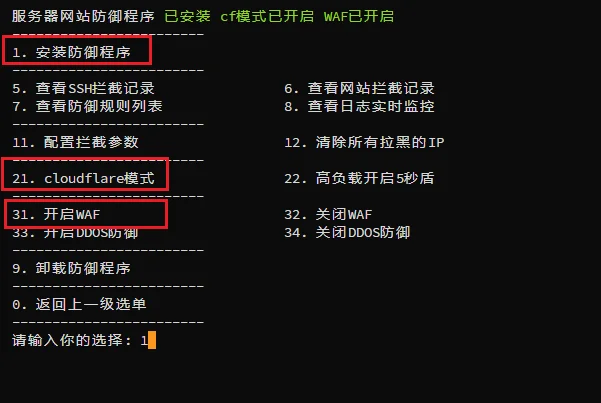

确认有站点就可以用WAF了!进入脚本菜单:10 (LDNMP建站) -> 35 (防护LDNMP环境)。确认运行环境

安装 Fail2ban (选项1):联动 WAF 日志,自动封禁恶意尝试的攻击者 IP。

开启 Cloudflare 模式 (选项21):如果你使用了 CF 小黄云,开启此项以确保获取真实访问者 IP。

开启 WAF 防御 (选项31):正式装载 OWASP ModSecurity + CRS 组合。

日志监控与审计

开启后,你可以通过以下命令实时观察哪些“不速之客”被拦截:

查看高风险攻击日志 (评分30及以上):

grep "parameter `30" /home/web/log/nginx/*

查看 Nginx 错误日志 (包含 ModSecurity 详细拦截原因):

tail -n 200 /home/web/log/nginx/error.log长期使用的真实反馈

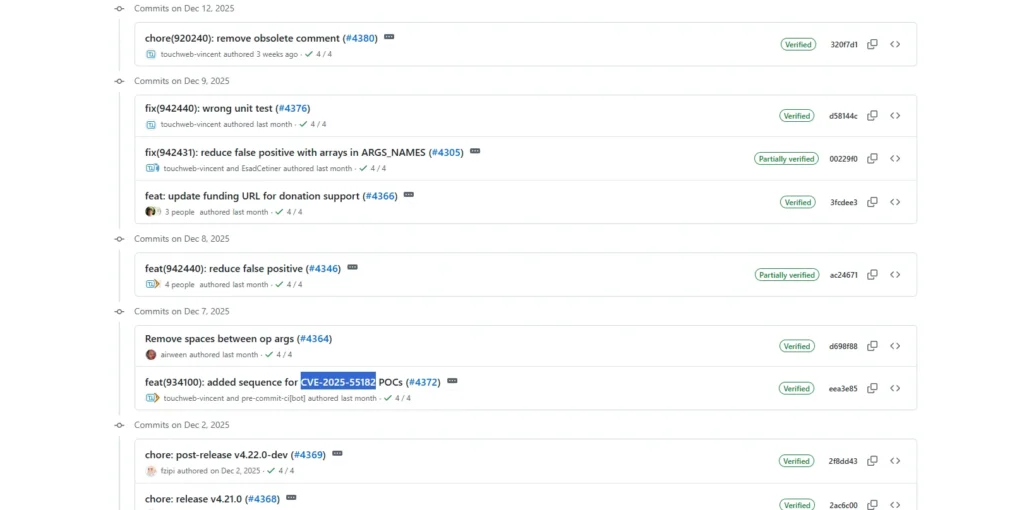

我已经用了一年多了,没有遇到过被人侵入挂马的情况,只有最近next.js漏洞,好在我们的WAF将在下个版本支持检测拦截。

结语

安全不是一劳永逸的,但通过 ModSecurity + CRS 的组合,你已经领先了 90% 的普通站长。让专业的引擎做专业的事,你的反代服务从此稳如泰山。

版权声明:

作者:KEJILION

链接:https://blog.kejilion.pro/nginx-waf-guide/

来源:科技lion官方博客【国内版】

文章版权归作者所有,未经允许请勿转载。

UNLIL

你这些所有前提都是保证docker不崩。。。 之前用过你这个玩意搞建站 docker崩掉啥用没有。。。Docker全家桶也浪费性能太严重。。。还是继续宝塔了

KEJILION@UNLIL

比宝塔省的多

kejilion

ipv6也容易被干嘛?我就搭建了个反代访问家里的黑群晖nas

lakka

ipv6也容易被干嘛?我就搭建了个反代访问家里的黑群晖nas

KEJILION@lakka

还好